Centos6升级e2fsprogs

Centos6低版本的resize2fs和e2fsck对Centos7的guest OS硬盘分区进行操作的时候出现吃不开的情况。CentOS6自带的e2fsprogs是1.41版本,曾使用源码编译安装但是出现了一些奇奇怪怪的问题,最后找到了intel封装的rpm包。安装的shell如下cat>/etc/yum.repos.d/e2fspros.repo<<EOF

[e2fsprogs]

name=e2fsprogs

baseurl=https://downloads.hpdd.intel.com/public/e2fsprogs/latest/el\$releasever/

enabled=1

gpgcheck=0

EOF

yum install -y e2fsprogs升级完后的查看版本为1.42.12# e2fsck -V

e2fsck 1. ---->>阅读完整内容

Auditd导致RHEL/Centos宕机

最近维护的几台服务器经常出现宕机,查系统日志一看都卡在一个地方了,停的地方有提到Auditd,曾经有遇上过没放心上没想到这次几次连续宕机都是由这货引起的。

具体是什么原因导致的我也不清楚也没有深查,直接懒惰暴力的解决掉这个问题,流程如下:

先查看状态service audit status类似auditd (pid xxx) is running...的返回显示运行中。

禁用service启动功能并停止服务,

停止cron和atd的服务好顺利从内核里面删除模块,

禁用内核加载模块,启动停止的crond和atd服务删除残留日志。暴力的复制粘贴记录如下chkconfig auditd off

service auditd stop

service crond stop

service atd stop

rmmod audit

echo "alias char ---->>阅读完整内容

ubuntu升级系统至最新版本

ubuntu每个版本的维护周期相比Centos的更短,更新换代速度较快,稍不注意就落后几个大版本,

到现在还有很多人在用ubuntu 12,然后各种抱怨不能用apt,是不是服务器或者VPS坏了,各种乱入瞎闹腾。先安装更新管理器的核心工具,然后升级系统版本,具体命令如下:sudo apt-get install update-manager-core

sudo do-release-upgrade

常用iptables参数细节使用方法

iptables 指令语法:

iptables [-t table] command [match] [-j target/jump]-t 参数用来指定规则表,内建的规则表有三个,分别是:nat、mangle 和 filter,当未指定规则表时,则一律视为是 filter。

各个规则表的功能如下:nat 此规则表拥有 Prerouting 和 postrouting 两个规则链,主要功能为进行一对一、一对多、多对多等网址转译工作(SNATDNAT),由于转译工作的特性,需进行目的地网址转译的封包,就不需要进行来源网址转译,反之亦然,因此为了提升改写封包的率,在防火墙运作时,每个封包只会经过这个规则表一次。如果我们把封包过滤的规则定义在这个数据表里,将会造成无法对同一包进行多次比对,因此这个规则表除了作网址转译外,请不要做其它用途。mangle 此规则表拥有 Pre ---->>阅读完整内容

一些简单方面的Linux生产随机密码shell

密码的重要性不用多说,在大数据环境下被各种人肉数据库可以轻松的获取到目标的常用密码,在这种情况下单纯的密码验证已经不能再使用过去简单规则单一化的密码了,在Linux里面经常使用预先写好的脚本进行配置服务器不能使用同一个密码所以随机生成密码就很方面了。

下面的这些方法的一些在安装了Cygwin的Windows下也是可以运行的,特别是最后一种方法。生成一个随机密码对于下面的任何一种方法,你可以通过简单的修改来生成特定长度的密码,或者只使用其输出结果的前N位。希望你正在使用一些类似于LastPass的密码管理器,这样你就不用自己记住这些随机生成的密码了。1. 这种方法使用SHA算法来加密日期,并输出结果的前32个字符:date +%s | sha256sum | base64 | head -c 32 ; echo2. 这种方法使用内嵌的/dev/urandom,并过滤 ---->>阅读完整内容

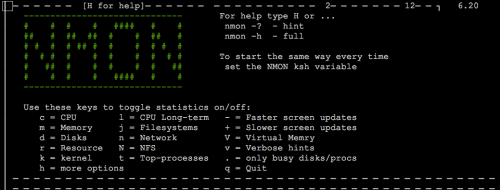

一些常用的Linux服务器监控命令

在不同的Linux发行版中,会有不同的GUI程序可以显示各种系统信息,比如SUSE Linux发行版中,就有非常棒的图形化的配置和管理工具YaST,KDE桌面环境里的KDE System Guard也很不错。然而,对于一名Linux系统管理员来说,除非迫不得已,否则不会在Linux服务器上去运行这样的GUI程序,主要还是因为GUI会占用很多的系统资源。所以呢,使用GUI工具一般都是做简单的排查,如果你真的想知道系统里真正发生了什么,那么请关掉你的GUI,快点进入Linux命令行的世界吧。如果希望追求最佳性能,那么Linux服务器应该运行在runlevel 3级别,也就是支持网络和多用户功能,但不支持GUI功能。如果你真的需要GUI,那么可以在命令行输入startx进入GUI。

在不同的Linux发行版中,会有不同的GUI程序可以显示各种系统信息,比如SUSE Linux发行版中,就有非常棒的图形化的配置和管理工具YaST,KDE桌面环境里的KDE System Guard也很不错。然而,对于一名Linux系统管理员来说,除非迫不得已,否则不会在Linux服务器上去运行这样的GUI程序,主要还是因为GUI会占用很多的系统资源。所以呢,使用GUI工具一般都是做简单的排查,如果你真的想知道系统里真正发生了什么,那么请关掉你的GUI,快点进入Linux命令行的世界吧。如果希望追求最佳性能,那么Linux服务器应该运行在runlevel 3级别,也就是支持网络和多用户功能,但不支持GUI功能。如果你真的需要GUI,那么可以在命令行输入startx进入GUI。 windows系统使用cmd添加或删除IP

添加地址:netsh interface ipv4 add address "本地连接" 192.168.1.100 255.255.255.0删除地址:netsh interface ipv4 delete address "本地连接" 192.168.1.100

Centos7找不到ifconfig和netstat命令

Centos7发布有一段时间了,最近使用中也发现一些问题,从Centos6换过来后感觉到不少细微的变化例如默认没有ifconfig和netstat两个命令了,ifconfig其实使用ip addr命令可以代替,在cenots6下的ss命令可以代替netstat,但是现在的ss和以前的完全是两样 ,还是得装上才行方便查看端口占用和tcp链接攻击等等。把net-tools包装上就好了yum install net-tools另外centos7引入了systemctl对服务管理,这个的确还是没原来的service好使,php默认5.4, apache默认2.4,此外 Mariadb代替了mysql

现在来看从安装到内部的软件包来看rhl系列的系统已经和社区版的fedora是一个样子了

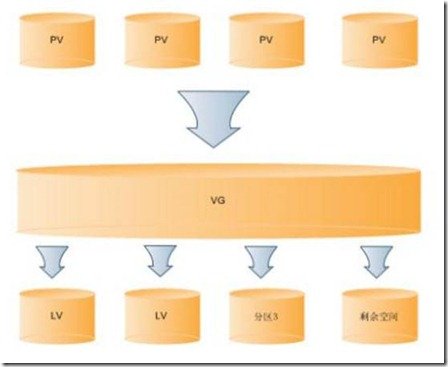

Fdisk划分硬盘创建Lvm

一、LVM简介LVM是 Logical Volume Manager(逻辑卷管理)的简写,它由Heinz Mauelshagen在Linux 2.4内核上实现。LVM将一个或多个硬盘的分区在逻辑上集合,相当于一个大硬盘来使用,当硬盘的空间不够使用的时候,可以继续将其它的硬盘的分区加入其中,这样可以实现磁盘空间的动态管理,相对于普通的磁盘分区有很大的灵活性。与传统的磁盘与分区相比,LVM为计算机提供了更高层次的磁盘存储。它使系统管理员可以更方便的为应用与用户分配存储空间。在LVM管理下的存储卷可以按需要随时改变大小与移除(可能需对文件系统工具进行升级)。LVM也允许按用户组对存储卷进行管理,允许管理员用更直观的名称(如"sales'、 'development')代替物理磁盘名(如'sda'、'sdb')来标识存储卷。如图所示LVM模型:

由四个磁盘分区可以组成一个 ---->>阅读完整内容

一、LVM简介LVM是 Logical Volume Manager(逻辑卷管理)的简写,它由Heinz Mauelshagen在Linux 2.4内核上实现。LVM将一个或多个硬盘的分区在逻辑上集合,相当于一个大硬盘来使用,当硬盘的空间不够使用的时候,可以继续将其它的硬盘的分区加入其中,这样可以实现磁盘空间的动态管理,相对于普通的磁盘分区有很大的灵活性。与传统的磁盘与分区相比,LVM为计算机提供了更高层次的磁盘存储。它使系统管理员可以更方便的为应用与用户分配存储空间。在LVM管理下的存储卷可以按需要随时改变大小与移除(可能需对文件系统工具进行升级)。LVM也允许按用户组对存储卷进行管理,允许管理员用更直观的名称(如"sales'、 'development')代替物理磁盘名(如'sda'、'sdb')来标识存储卷。如图所示LVM模型:

由四个磁盘分区可以组成一个 ---->>阅读完整内容