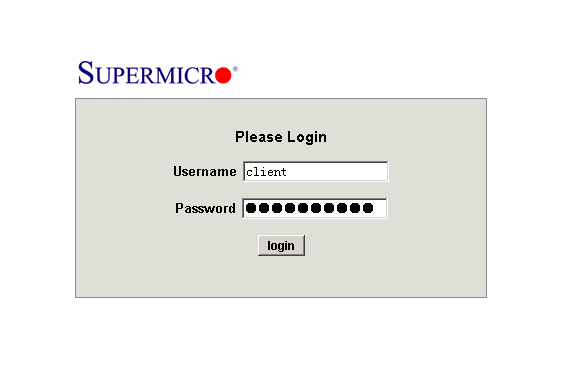

美超微主板IPMI使用教程

独立服务器使用IPMI安装系统教程:

IPMI可以干什么?简单的说,IPMI可以远程给服务器重装系统,控制服务器电源的开机,关键和重启。当我们使用网络方式远程登录(远程桌面或者SSH)失败时,可以通过IPMI进行服务器的维护。专业点的理解就是

IPMI可以通过带外的方式来管理我们的服务器。

下面引用百度百科对IPMI的介绍:

智能平台管理接口 (IPMI) 是一种开放标准的硬件管理接口规格,定义了嵌入式管理子系统进行通信的特定方法。IPMI 信息通过基板管理控制器

(BMC)(位于 IPMI 规格的硬件组件上)进行交流。使用低级硬件智能管理而不使用操作系统进行管理,具有两个主要优点: 首先,此配置允许进行带外服务器管理;其次,操作系统不必负担传输系统状态数据的任务。

下面我们使用常见的超微服务器介绍一下IPMI的使用方法 ---->>阅读完整内容

独立服务器使用IPMI安装系统教程:

IPMI可以干什么?简单的说,IPMI可以远程给服务器重装系统,控制服务器电源的开机,关键和重启。当我们使用网络方式远程登录(远程桌面或者SSH)失败时,可以通过IPMI进行服务器的维护。专业点的理解就是

IPMI可以通过带外的方式来管理我们的服务器。

下面引用百度百科对IPMI的介绍:

智能平台管理接口 (IPMI) 是一种开放标准的硬件管理接口规格,定义了嵌入式管理子系统进行通信的特定方法。IPMI 信息通过基板管理控制器

(BMC)(位于 IPMI 规格的硬件组件上)进行交流。使用低级硬件智能管理而不使用操作系统进行管理,具有两个主要优点: 首先,此配置允许进行带外服务器管理;其次,操作系统不必负担传输系统状态数据的任务。

下面我们使用常见的超微服务器介绍一下IPMI的使用方法 ---->>阅读完整内容